wireshark綠色便攜版

v4.2.3- 軟件大小:72.91 M

- 軟件語言:簡體中文

- 更新時間:2024-03-16

- 軟件類型:國產軟件 / 網絡其它

- 運行環境:Windows11,Windows10,Windows8,Windows7

- 軟件授權:免費軟件

- 官方主頁:https://www.a5xiazai.com

- 軟件等級 :

- 軟件廠商:暫無

- 介紹說明

- 下載地址

- 精品推薦

- 相關軟件

- 網友評論

相信對于經常活躍于互聯網,與網絡領域打交道的用戶來說,對于Wireshark這款原名又稱Ethereal的免費且開源的網絡嗅探抓包工具程序來說應該并不陌生了。眾所周知,Wireshark其作為時下全世界網絡領域中功能最專業、最出色的網絡封包分析軟件之一而言,它不僅僅功能強大,操作簡單好用,能夠支持大家通過強大的過濾器引擎,一鍵輕松的在線抓包、排除無關信息的干擾、篩選出有用的數據包,并通過圖形界面的形式來在微觀層面上查看網絡通訊數據包中每一層的詳細內容,通俗點將就像是電工使用電壓表來檢查電纜內部的情況一樣。而且Wireshark支持面廣,實用性強,不但可在Windows,Linux,macOS、Solaris,FreeBSD,NetBSD和其他許多平臺上運行,支持Psec,ISAKMP,Kerberos,SNMPv3等許多協議的解密。同時還更可幫助大家將著色規則應用于數據包列表,致力于全方位滿足用戶的多種需求,并通過更快速,更直觀的數據分析和優化,來有效的提升你的工作訪問加載速度等。總而言之,有需要的朋友趕緊來本站免費下載體驗吧!

說明:本站小編為大家提供的是“Wireshark綠色便攜版”,此版本已完成免安裝便攜版處理,只需下載解壓運行即可使用,并且軟件自帶簡體中文語言設定,所有功能完全免費哦!有需要的朋友不要錯過啦!

2、實時捕捉和離線分析

3、標準三窗格數據包瀏覽器

4、多平臺:在 Windows、Linux、macOS、Solaris、FreeBSD、NetBSD 和許多其他平臺上運行

5、可以通過 GUI 或通過 TTY 模式 TShark 實用程序瀏覽捕獲的網絡數據

6、業內最強大的顯示過濾器

7、豐富的VoIP分析

8、讀取/寫入許多不同的捕獲文件格式:tcpdump (libpcap)、Pcap NG、Catapult DCT2000、Cisco Secure IDS iplog、Microsoft Network Monitor、Network General Sniffer®(壓縮和未壓縮)、Sniffer® Pro 和 NetXray®、Network Instruments Observer , NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek/TokenPeek/AiroPeek 等

9、使用 gzip 壓縮的捕獲文件可以即時解壓縮

10、可以從以太網、IEEE 802.11、PPP/HDLC、ATM、藍牙、USB、令牌環、幀中繼、FDDI 等(取決于您的平臺)讀取實時數據

11、對許多協議的解密支持,包括 IPsec、ISAKMP、Kerberos、SNMPv3、SSL/TLS、WEP 和 WPA/WPA2

12、可將著色規則應用于數據包列表,以進行快速、直觀的分析

13、輸出可以導出為 XML、PostScript®、CSV 或純文本

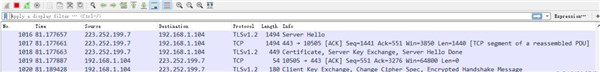

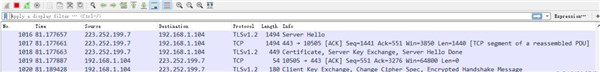

2、wireshark程序啟動后,即可看到wireshark處于抓包狀態中

3、執行需要抓包的操作,如ping www.baidu.com。

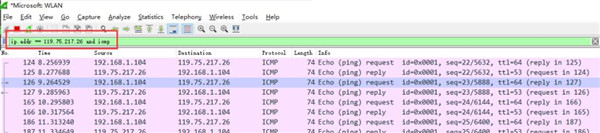

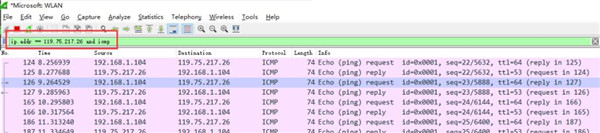

4、操作完成后相關數據包就抓取到了。為避免其他無用的數據包影響分析,可以通過在過濾欄設置過濾條件進行數據包列表過濾,獲取結果如下。說明:ip.addr == 119.75.217.26 and icmp 表示只顯示ICPM協議且源主機IP或者目的主機IP為119.75.217.26的數據包

5、如果沒有抓取到想要的數據包,則點擊重新抓取按鈕即可;或者抓取到個人需要的數據包之后,可以點擊紅色的停止按鈕即可

6、數據包列表區中不同的協議使用了不同的顏色區分。協議顏色標識定位在菜單欄視圖 --> 著色規則,如下所示

抓包過濾器類型Type(host、net、port)、方向Dir(src、dst)、協議Proto(ether、ip、tcp、udp、http、icmp、ftp等)、邏輯運算符(&& 與、|| 或、!非)

1、協議過濾

比較簡單,直接在抓包過濾框中直接輸入協議名即可。

TCP,只顯示TCP協議的數據包列表

HTTP,只查看HTTP協議的數據包列表

ICMP,只顯示ICMP協議的數據包列表

2、IP過濾

host 192.168.1.104

src host 192.168.1.104

dst host 192.168.1.104

3、端口過濾

port 80

src port 80

dst port 80

4、邏輯運算符&& 與、|| 或、!非

src host 192.168.1.104 && dst port 80 抓取主機地址為192.168.1.80、目的端口為80的數據包

host 192.168.1.104 || host 192.168.1.102 抓取主機為192.168.1.104或者192.168.1.102的數據包

!broadcast 不抓取廣播數據包

二、顯示過濾器語法和實例

1、比較操作符

比較操作符有== 等于、!= 不等于、> 大于、< 小于、>= 大于等于、<=小于等于。

2、協議過濾

比較簡單,直接在Filter框中直接輸入協議名即可。注意:協議名稱需要輸入小寫。

tcp,只顯示TCP協議的數據包列表

http,只查看HTTP協議的數據包列表

icmp,只顯示ICMP協議的數據包列表

3、 ip過濾

ip.src ==192.168.1.104 顯示源地址為192.168.1.104的數據包列表

ip.dst==192.168.1.104, 顯示目標地址為192.168.1.104的數據包列表

ip.addr == 192.168.1.104 顯示源IP地址或目標IP地址為192.168.1.104的數據包列表

4、端口過濾

tcp.port ==80,顯示源主機或者目的主機端口為80的數據包列表。

tcp.srcport == 80,只顯示TCP協議的源主機端口為80的數據包列表。

tcp.dstport == 80,只顯示TCP協議的目的主機端口為80的數據包列表。

5、 Http模式過濾

http.request.method=="GET",只顯示HTTP GET方法的。

6、邏輯運算符為 and/or/not

過濾多個條件組合時,使用and/or。比如獲取IP地址為192.168.1.104的ICMP數據包表達式為ip.addr == 192.168.1.104 and icmp

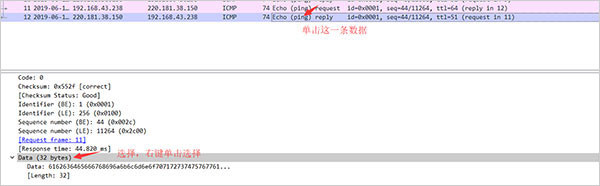

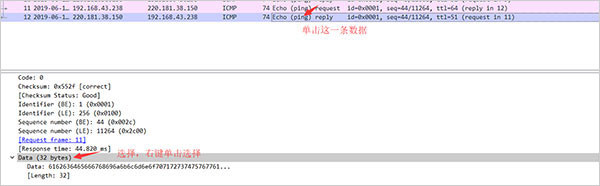

7、按照數據包內容過濾。假設我要以IMCP層中的內容進行過濾,可以單擊選中界面中的碼流,在下方進行選中數據。如下

右鍵單擊選中后出現如下界面;

選中Select后在過濾器中,后面條件表達式就需要自己填寫。如下我想過濾出data數據包中包含內容的數據流。包含的關鍵詞是contains 后面跟上內容

2、從網絡接口捕獲實時數據包數據

3、打開包含使用tcpdump / WinDump,Wireshark和許多其他數據包捕獲程序捕獲的數據包數據的文件

4、從包含十六進制數據包數據轉儲的文本文件導入數據包

5、顯示包含非常詳細協議信息的數據包

6、保存捕獲的數據包數據

7、以多種捕獲文件格式導出部分或全部數據包

8、根據許多標準過濾數據包

9、按許多標準搜索數據包

10、根據過濾器對數據包顯示進行著色

11、創建各種統計數據

2、Alt+Right 向前運行

3、Ctrl+Q 關閉

4、Ctrl+T 設置參考時間 (標定

5、Ctr+P 打印

6、Shift+Ctrl+C 拷貝

7、Crl+S 保存

8、Ctrl+Shift+B 搜索前一個標記的包

9、Shift+Ctrl+P 參數選擇

10、Ctrl+R重新再如當前捕捉文件

11、Ctr+B 搜索前一個

12、Ctrl+=恢復正常大小

13、Ctr+O 文件打開

14、Ctrl+N 搜索下一個

15、Shift+Ctrl+R 已可以分析的協議列表

16、Ctrl+M 對數據包做標記(標定)

17、Shift+Ctrl+N 搜索下一個標記的包

18、Ctr+F 搜索數據包

19、Shift+Ctrl+S 另存為...

20、Ctrl+K 捕獲參數選擇

21、Alt+Left 向后運行

22、Ctrl+G 轉移到某數據包

23、Ctrl+Down 下一個數據包

24、Ctrl+UP 前一個數據包

25、Ctrl+W 關閉文件

26、Ctrl+-縮小字體

27、Ctrl+E 停止捕獲網絡數據

28、Alt+Left歷史中的上一個分組

29、Alt+Right歷史中的下一個分組

30、Ctrl+Alt+D取消忽略所有顯示的分.

31、Ctrl+Alt+M取消標記所有顯示的分.

32、Ctrl+Alt+T取消設置所有時間參考

1、使用過濾是非常重要的, 初學者使用軟件時,將會得到大量的冗余信息,在幾千甚至幾萬條記錄中,以至于很難找到自己需要的部分。搞得暈頭轉向。

2、過濾器會幫助我們在大量的數據中迅速找到我們需要的信息。

過濾器有兩種,

一種是顯示過濾器,就是主界面上那個,用來在捕獲的記錄中找到所需要的記錄。

一種是捕獲過濾器,用來過濾捕獲的封包,以免捕獲太多的記錄。 在Capture -> Capture Filters 中設置。

3、保存過濾

在Filter欄上,填好Filter的表達式后,點擊Save按鈕, 取個名字。比如"Filter 102"。

ilter欄上就多了個"Filter 102" 的按鈕。

二、怎么抓包?

軟件是捕獲機器上的某一塊網卡的網絡包,當你的機器上有多塊網卡的時候,你需要選擇一個網卡。

點擊Caputre->Interfaces.. 出現下面對話框,選擇正確的網卡。然后點擊"Start"按鈕, 開始抓包。

Shift+Ctrl+R已可以分析的協議列表。

Ctr+Q關閉。

說明:本站小編為大家提供的是“Wireshark綠色便攜版”,此版本已完成免安裝便攜版處理,只需下載解壓運行即可使用,并且軟件自帶簡體中文語言設定,所有功能完全免費哦!有需要的朋友不要錯過啦!

功能特色

1、對數百個協議進行深度檢查,并一直在添加更多協議2、實時捕捉和離線分析

3、標準三窗格數據包瀏覽器

4、多平臺:在 Windows、Linux、macOS、Solaris、FreeBSD、NetBSD 和許多其他平臺上運行

5、可以通過 GUI 或通過 TTY 模式 TShark 實用程序瀏覽捕獲的網絡數據

6、業內最強大的顯示過濾器

7、豐富的VoIP分析

8、讀取/寫入許多不同的捕獲文件格式:tcpdump (libpcap)、Pcap NG、Catapult DCT2000、Cisco Secure IDS iplog、Microsoft Network Monitor、Network General Sniffer®(壓縮和未壓縮)、Sniffer® Pro 和 NetXray®、Network Instruments Observer , NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek/TokenPeek/AiroPeek 等

9、使用 gzip 壓縮的捕獲文件可以即時解壓縮

10、可以從以太網、IEEE 802.11、PPP/HDLC、ATM、藍牙、USB、令牌環、幀中繼、FDDI 等(取決于您的平臺)讀取實時數據

11、對許多協議的解密支持,包括 IPsec、ISAKMP、Kerberos、SNMPv3、SSL/TLS、WEP 和 WPA/WPA2

12、可將著色規則應用于數據包列表,以進行快速、直觀的分析

13、輸出可以導出為 XML、PostScript®、CSV 或純文本

wireshark怎么抓包?

1、打開軟件之后,選擇菜單欄上Capture -> Option,勾選WLAN網卡(這里需要根據各自電腦網卡使用情況選擇,簡單的辦法可以看使用的IP對應的網卡)。點擊Start。啟動抓包

2、wireshark程序啟動后,即可看到wireshark處于抓包狀態中

3、執行需要抓包的操作,如ping www.baidu.com。

4、操作完成后相關數據包就抓取到了。為避免其他無用的數據包影響分析,可以通過在過濾欄設置過濾條件進行數據包列表過濾,獲取結果如下。說明:ip.addr == 119.75.217.26 and icmp 表示只顯示ICPM協議且源主機IP或者目的主機IP為119.75.217.26的數據包

5、如果沒有抓取到想要的數據包,則點擊重新抓取按鈕即可;或者抓取到個人需要的數據包之后,可以點擊紅色的停止按鈕即可

6、數據包列表區中不同的協議使用了不同的顏色區分。協議顏色標識定位在菜單欄視圖 --> 著色規則,如下所示

wireshark過濾器表達式的規則

一、【抓包過濾器語法和實例】抓包過濾器類型Type(host、net、port)、方向Dir(src、dst)、協議Proto(ether、ip、tcp、udp、http、icmp、ftp等)、邏輯運算符(&& 與、|| 或、!非)

1、協議過濾

比較簡單,直接在抓包過濾框中直接輸入協議名即可。

TCP,只顯示TCP協議的數據包列表

HTTP,只查看HTTP協議的數據包列表

ICMP,只顯示ICMP協議的數據包列表

2、IP過濾

host 192.168.1.104

src host 192.168.1.104

dst host 192.168.1.104

3、端口過濾

port 80

src port 80

dst port 80

4、邏輯運算符&& 與、|| 或、!非

src host 192.168.1.104 && dst port 80 抓取主機地址為192.168.1.80、目的端口為80的數據包

host 192.168.1.104 || host 192.168.1.102 抓取主機為192.168.1.104或者192.168.1.102的數據包

!broadcast 不抓取廣播數據包

二、顯示過濾器語法和實例

1、比較操作符

比較操作符有== 等于、!= 不等于、> 大于、< 小于、>= 大于等于、<=小于等于。

2、協議過濾

比較簡單,直接在Filter框中直接輸入協議名即可。注意:協議名稱需要輸入小寫。

tcp,只顯示TCP協議的數據包列表

http,只查看HTTP協議的數據包列表

icmp,只顯示ICMP協議的數據包列表

3、 ip過濾

ip.src ==192.168.1.104 顯示源地址為192.168.1.104的數據包列表

ip.dst==192.168.1.104, 顯示目標地址為192.168.1.104的數據包列表

ip.addr == 192.168.1.104 顯示源IP地址或目標IP地址為192.168.1.104的數據包列表

4、端口過濾

tcp.port ==80,顯示源主機或者目的主機端口為80的數據包列表。

tcp.srcport == 80,只顯示TCP協議的源主機端口為80的數據包列表。

tcp.dstport == 80,只顯示TCP協議的目的主機端口為80的數據包列表。

5、 Http模式過濾

http.request.method=="GET",只顯示HTTP GET方法的。

6、邏輯運算符為 and/or/not

過濾多個條件組合時,使用and/or。比如獲取IP地址為192.168.1.104的ICMP數據包表達式為ip.addr == 192.168.1.104 and icmp

7、按照數據包內容過濾。假設我要以IMCP層中的內容進行過濾,可以單擊選中界面中的碼流,在下方進行選中數據。如下

右鍵單擊選中后出現如下界面;

選中Select后在過濾器中,后面條件表達式就需要自己填寫。如下我想過濾出data數據包中包含內容的數據流。包含的關鍵詞是contains 后面跟上內容

軟件亮點

1、適用于UNIX和Windows2、從網絡接口捕獲實時數據包數據

3、打開包含使用tcpdump / WinDump,Wireshark和許多其他數據包捕獲程序捕獲的數據包數據的文件

4、從包含十六進制數據包數據轉儲的文本文件導入數據包

5、顯示包含非常詳細協議信息的數據包

6、保存捕獲的數據包數據

7、以多種捕獲文件格式導出部分或全部數據包

8、根據許多標準過濾數據包

9、按許多標準搜索數據包

10、根據過濾器對數據包顯示進行著色

11、創建各種統計數據

wireshark快捷鍵

1、Ctrl++增大字體2、Alt+Right 向前運行

3、Ctrl+Q 關閉

4、Ctrl+T 設置參考時間 (標定

5、Ctr+P 打印

6、Shift+Ctrl+C 拷貝

7、Crl+S 保存

8、Ctrl+Shift+B 搜索前一個標記的包

9、Shift+Ctrl+P 參數選擇

10、Ctrl+R重新再如當前捕捉文件

11、Ctr+B 搜索前一個

12、Ctrl+=恢復正常大小

13、Ctr+O 文件打開

14、Ctrl+N 搜索下一個

15、Shift+Ctrl+R 已可以分析的協議列表

16、Ctrl+M 對數據包做標記(標定)

17、Shift+Ctrl+N 搜索下一個標記的包

18、Ctr+F 搜索數據包

19、Shift+Ctrl+S 另存為...

20、Ctrl+K 捕獲參數選擇

21、Alt+Left 向后運行

22、Ctrl+G 轉移到某數據包

23、Ctrl+Down 下一個數據包

24、Ctrl+UP 前一個數據包

25、Ctrl+W 關閉文件

26、Ctrl+-縮小字體

27、Ctrl+E 停止捕獲網絡數據

28、Alt+Left歷史中的上一個分組

29、Alt+Right歷史中的下一個分組

30、Ctrl+Alt+D取消忽略所有顯示的分.

31、Ctrl+Alt+M取消標記所有顯示的分.

32、Ctrl+Alt+T取消設置所有時間參考

常見問題

一、Wireshark怎么顯示過濾1、使用過濾是非常重要的, 初學者使用軟件時,將會得到大量的冗余信息,在幾千甚至幾萬條記錄中,以至于很難找到自己需要的部分。搞得暈頭轉向。

2、過濾器會幫助我們在大量的數據中迅速找到我們需要的信息。

過濾器有兩種,

一種是顯示過濾器,就是主界面上那個,用來在捕獲的記錄中找到所需要的記錄。

一種是捕獲過濾器,用來過濾捕獲的封包,以免捕獲太多的記錄。 在Capture -> Capture Filters 中設置。

3、保存過濾

在Filter欄上,填好Filter的表達式后,點擊Save按鈕, 取個名字。比如"Filter 102"。

ilter欄上就多了個"Filter 102" 的按鈕。

二、怎么抓包?

軟件是捕獲機器上的某一塊網卡的網絡包,當你的機器上有多塊網卡的時候,你需要選擇一個網卡。

點擊Caputre->Interfaces.. 出現下面對話框,選擇正確的網卡。然后點擊"Start"按鈕, 開始抓包。

Shift+Ctrl+R已可以分析的協議列表。

Ctr+Q關閉。

下載地址

- Pc版

網友評論